译者 | 陈峻

不知您是否发现一种现象,那些初学渗透测试的人员往往过于关注应用的安全性,而对数据库的安全性不太重视。他们殊不知,没有数据库的配置与安全测试,应用的安全性也就无法得到充分的验证。在此,我将以最常见的数据库管理系统——MySQL为例,向您介绍如何通过七步骤来安全加固数据库服务器。

1、使用SSH隧道代替远程连接

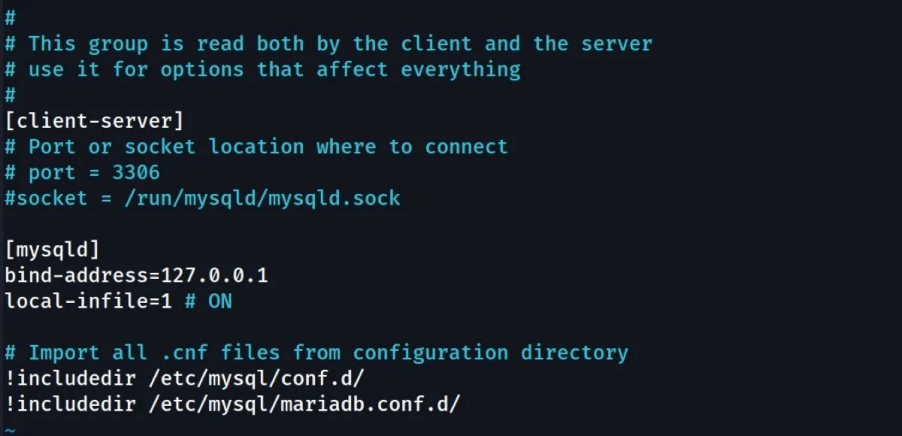

默认情况下,MySQL服务运行在3306号端口上。在安装MySQL时,您会注意到3306号端口持续对所有连接都进行侦听。就目前而言,由于MySQL的端口是对外开放的,因此您应该将MySQL的服务设置为,仅侦听本机地址的模式。

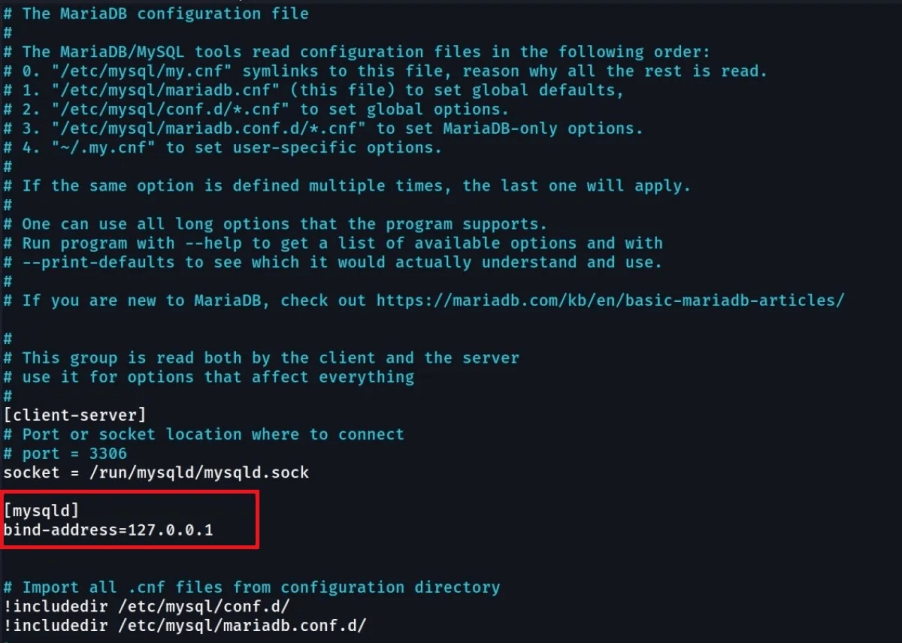

由于服务器通常是运行在Linux的各种发行版上的,因此下面我将选取基于Debian发行版来进行演示。首先,为了使用SSH隧道,而不是远程连接,您需要在/etc/mysql/my.cnf文件中,关闭由内向外的默认端口。在该文件中,您需要开启一个名为[mysqld]的字段,并输入如下命令:

复制

[mysqld]

bind-address=127.0.0.1

完成之后,请不要忘记保存该文件,并使用如下命令去重新启动该服务:

复制

sudo systemctl restart mysqld

# or

sudo systemctl restart mariadb.service

至此,MySQL服务将只会监听本机地址了。如果您使用的是MariaDB,那么可以查看/etc/mysql/mariadb.conf.d/50-server.cnf,并检查是否有关于bind-address的定义。

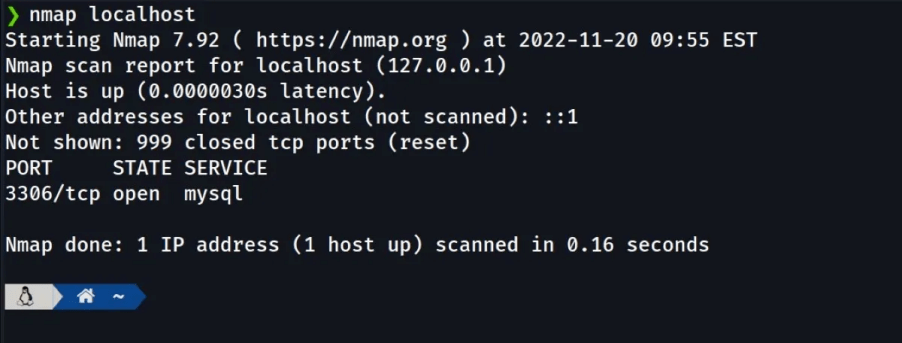

至此,您已将绑定地址设置为127.0.0.1,即localhost。您可以运行Nmap进行扫描,并能检查到如下输出:

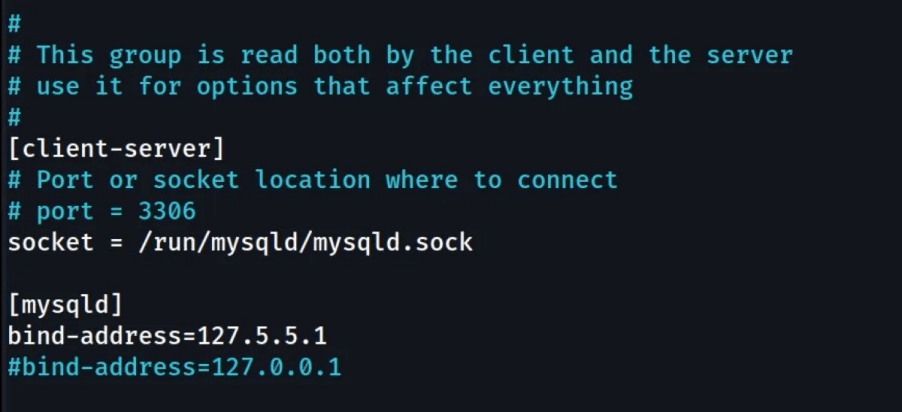

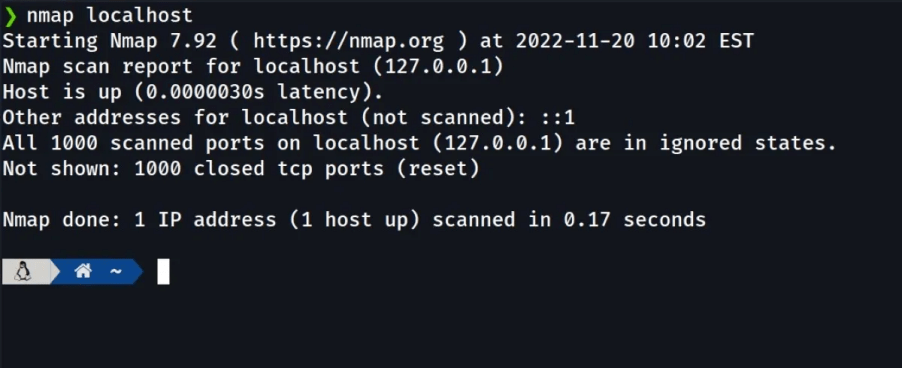

由于127.0.0.1代表了本地主机,因此您可以看到MySQL的端口。现在,您可以尝试着再次更改绑定的地址,以确保其已经生效:

复制

[mysqld]

bind-address=127.5.5.

在保存了/etc/mysql/my.cnf文件,并重启了MySQL服务后,您可以再次执行Nmap扫描。此时,您应该不会在本地主机上再看到该绑定地址了。

在确认了此类修改是奏效的后,请不要忘了回到第一步的设置中,将绑定地址改回127.0.0.1,并再次保存。

2、设置本地文件访问的屏障

MySQL默认可以与本地文件系统通信。例如,通过使用查询,您可以在本地文件系统中,查看到文本内容,并将查询结果写到磁盘上。而为了防止恶意攻击者使用此功能,您必须阻止MySQL直接与本地文件系统进行通信。

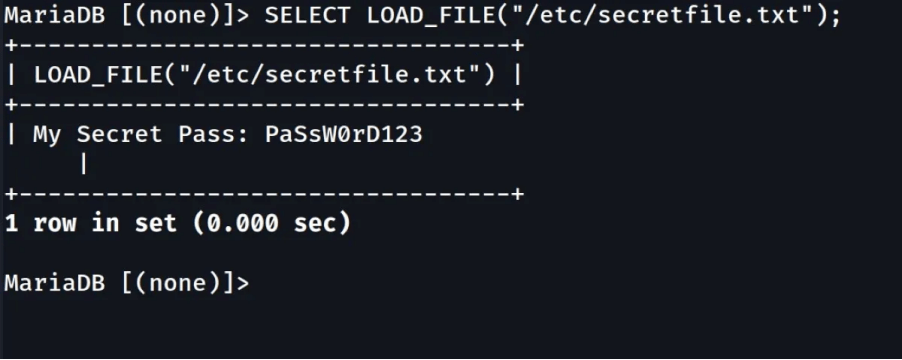

在实践中,您可以使用名为local-infile的函数,来采取预防措施。例如,假设您有一个名为“/etc/secretfile.txt”的文件,并且您在该文件中存放了密码。那么,如果您的/etc/mysql/my.cnf文件中的local-infile函数值在为1时,就意味着访问权限是开启的。您可以基于此去检查secretfile.txt文件。

出于验证目的,您可以使用如下命令连接到MySQL上,并检查其是否可以看到

复制

secretfile.txt文件:

SELECT LOAD_FILE("/etc/secretfile.txt");

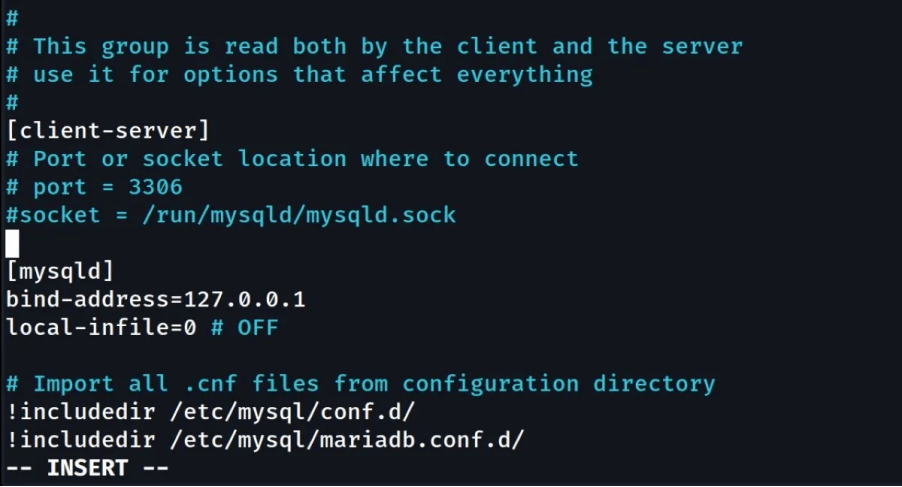

不难看出,它成功地捕获了计算机上的文件信息。如下所示,请更改/etc/mysql/my.cnf文件中的local-infile值:

复制

[mysqld]

local-infile=0

请重启MySQL服务,并重新连接MySQL。再次执行上述步骤,您会发现自己已不能看到文件内容了。

当然,如果用户本身就没有对本地文件的读写权限,那么他们同样无法看到该文件。不过,这不应该成为您忽略的理由。它仍然是您应该在渗透测试和数据库安全性中需要检查的内容之一。

3、设置应用用户和密码

值得注意的是,数据库的管理用户和访问数据库的MySQL用户必须互不相同。换句话说,如果您直接使用root用户,将应用连接到MySQL上,则是极其危险的。如果可能的话,请定义那些无法单独执行UPDATE或INSERT操作的用户,并分配给应用。

除了用户,我们再来考虑用户的密码。与其他领域类似,MySQL用户的密码也需要具有复杂且不可预测的特性。如果您在此方面缺乏经验的话,可以使用现成的密码生成器系统。

4、删除匿名用户

您在保持默认设置情况下去安装MySQL时,会产生一些匿名用户。显然,您需要删除或阻止他们对于数据库的访问。对于MySQL服务器的安全而言,您应该留意从如下查询中获得的响应:

复制

SELECT * FROM mysql.user WHERE USER="";

# Example Output

Empty set (0.001 sec)

对于查询到的结果,您应当立即删除这些匿名用户。例如,如果在名为“localhost”的数据库环境中有一个名为“anonuser”的匿名帐户,那么您就可以使用如下命令来删除之:

复制

DROP USER 'anonuser'@'localhost';

5、检查MySQL的本地文件权限

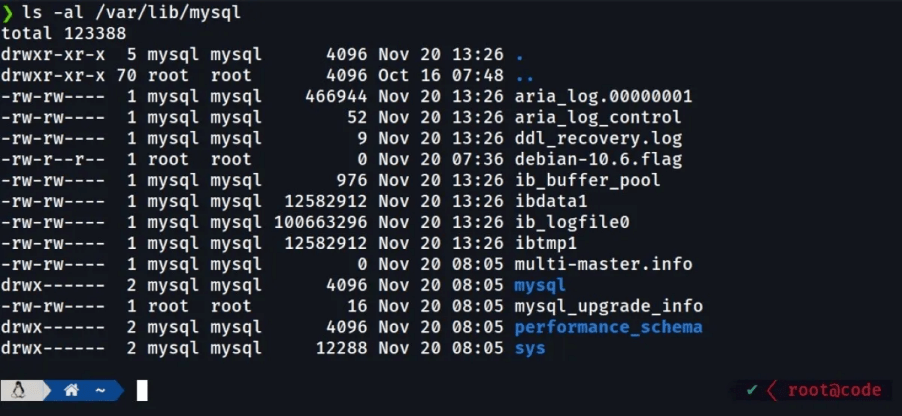

假设您是一名数据库管理员,想检查一周前的数据。您可能必须通过SSH,连接到数据库服务器,并更改所需的MySQL文件。在执行此操作的过程中,如果您使用Linux的root用户权限,那么数据文件的所有权和查询权限就发生了更改。

为了避免此类情况,您需要查看/var/lib/mysql目录,以检查授予权限的状态,并通过如下命令,审查所有文件的所有者是否为MySQL用户。

复制

sudo ls -al /var/lib/mysql

显然,此类文件的读写权限应该只被分配给MySQL用户,而其他用户不应具有任何权限。

6、使用MySQL SSL

想象一下,在ABC地区,有许多不同的服务器,其中一台服务器一旦被恶意黑客接管了。那么黑客将在ABC区域进行内部扫描。通过这种方式,他可以收集到各个服务器的信息。

如果他在此过程中检测到MySQL服务器,那么就可以对目标服务器发起中间人攻击(MitM)。这意味着他们可以窃取连接到该服务器的应用和用户之间的会话信息。避免这种情况的一种最佳方法是在MySQL服务器上启用SSL。

7、日志和历史文件

您可以使用MySQL日志来分析和查找各类错误。如下所示,您可以通过进入my.cnf文件,来编辑日志的保存位置。

复制

# /etc/mysql/my.cnf

[mysqld]

log =/var/log/mylogfiles

您可以按需更改mylogfiles的名称或位置。而当您在Linux终端上连接到MySQL服务器,并键入各种命令时,各种查询将被保存在mysql_history文件中。如果运行以下命令,您将可以在MySQL终端中看到正在使用的查询信息:cat ~/.mysql_history。

如果您不想提供有关自己在服务器内部进行查询的类型等信息,则可以通过如下命令删除该文件的内容。

复制

sudo echo "cleaned" > ~/.mysql_history

在完成后,您可以通过再次运行上述命令,去检查文件的内容。

8、得数据库者得系统

无论属于哪个领域的应用,由于数据库里可能存放着包括:客户信息、银行帐户和账号密码等数据,它们都是恶意攻击者想尽一切办法要获得的信息。因此,无论是数据库开发人员、还是管理人员,都至少需要了解他们在渗透测试中可能涉及到的基础知识。希望上述向您介绍的七步加固MySQL服务器安全的建议,能够助您一臂之力。

原文链接:https://www.makeuseof.com/mysql-database-security-checklist/

译者介绍

陈峻 (Julian Chen),51CTO社区编辑,具有十多年的IT项目实施经验,善于对内外部资源与风险实施管控,专注传播网络与信息安全知识与经验。

文章内容仅供阅读,不构成投资建议,请谨慎对待。投资者据此操作,风险自担。

奥维云网(AVC)推总数据显示,2024年1-9月明火炊具线上零售额94.2亿元,同比增加3.1%,其中抖音渠道表现优异,同比有14%的涨幅,传统电商略有下滑,同比降低2.3%。

“以前都要去窗口办,一套流程下来都要半个月了,现在方便多了!”打开“重庆公积金”微信小程序,按照提示流程提交相关材料,仅几秒钟,重庆市民曾某的账户就打进了21600元。

华硕ProArt创艺27 Pro PA279CRV显示器,凭借其优秀的性能配置和精准的色彩呈现能力,为您的创作工作带来实质性的帮助,双十一期间低至2799元,性价比很高,简直是创作者们的首选。